در دنیای دیجیتال امروز، امنیت دادهها نه یک گزینه، بلکه یک ضرورت است. آسیبپذیریهایی مانند SQL Injection، با وجود قدمت بالا، هنوز هم یکی از تهدیدات جدی برای پایگاههای داده محسوب میشوند. اما SQL Injection چیست و چرا همچنان یکی از ابزارهای محبوب مهاجمان باقی مانده است؟

در این مقاله، به شکلی جامع و کاربردی بررسی خواهیم کرد که حمله SQL Injection چگونه رخ میدهد، چه خطراتی به همراه دارد، و چرا شناسایی و مقابله با آن باید در اولویت امنیت سامانههای اطلاعاتی قرار گیرد. همچنین با مثالهای واقعی و روشهای موثر پیشگیری، مسیری روشن برای محافظت از دادهها ترسیم میشود.

اگر به دنبال درک دقیقتری از حمله SQL Injection چیست هستید یا میخواهید با راههای جلوگیری از SQL Injection و نقاط ضعف رایج آشنا شوید، این راهنما برای شما نوشته شده است.

SQL Injection چیست؟

SQL Injection یا تزریق SQL، یکی از شناختهشدهترین و در عین حال خطرناکترین روشهای حمله به پایگاههای داده است. در این نوع آسیبپذیری، مهاجم با وارد کردن کدهای SQL مخرب در ورودیهای برنامه، تلاش میکند تا دستورات غیرمجاز را به پایگاه داده ارسال کرده و اطلاعات حساس را استخراج یا دستکاری کند.

در واقع، زمانی که یک سامانه نتواند ورودی کاربر را بهدرستی اعتبارسنجی و کنترل کند، راه برای اجرای دستورات دلخواه مهاجم باز میشود. این دستورات ممکن است شامل خواندن دادههای محرمانه، حذف یا تغییر اطلاعات، یا حتی دسترسی به کل سیستم باشد. به همین دلیل، SQL Injection نهتنها یک باگ ساده، بلکه تهدیدی جدی برای یکپارچگی و امنیت اطلاعات تلقی میشود.

این حمله معمولاً از طریق فرمهای ورود، آدرسهای URL، یا پارامترهای جستجو انجام میشود. هرجایی که ورودی از سمت کاربر گرفته شده و بدون فیلتر یا کنترل، درون کوئریهای SQL قرار بگیرد، میتواند نقطه شروعی برای یک حمله تزریقی باشد.

آسیبپذیری SQL Injection به دلیل سادگی در اجرا، گستردگی تأثیر، و امکان عبور از لایههای حفاظتی، همچنان یکی از گزینههای اصلی در حملات سایبری باقی مانده است. این مسئله بهقدری جدی است که در فهرست OWASP، همواره به عنوان یکی از ده آسیبپذیری برتر امنیتی در نرمافزارهای تحت وب شناخته میشود.

اطلاعات بیشتر، درخواست مشاوره و اجرای پروژه SQL Server با نیک آموز!

SQL Injection دقیقاً چگونه کار میکند؟

برای درک دقیق نحوه عملکرد SQL Injection، باید ابتدا نگاهی کوتاه به نحوه اجرای کوئریهای SQL در برنامههای تحت وب بیندازیم. در اغلب برنامههای کاربردی، کاربران از طریق فرمها یا آدرسهای URL دادههایی وارد میکنند که مستقیماً وارد کوئریهای SQL میشوند. اگر این دادهها بدون اعتبارسنجی مناسب به پایگاه داده ارسال شوند، مهاجم میتواند با وارد کردن کدهای SQL مخرب، ساختار کوئری را تغییر داده و دستوراتی خارج از کنترل سیستم اجرا کند.

بهعنوان مثال، فرض کنید یک فرم ورود ساده داریم که کوئری زیر را اجرا میکند:

SELECT * FROM Users WHERE username = ‘[input]’ AND password = ‘[input]’;

اگر کاربری بهجای نام کاربری، رشتهای مانند ‘ OR ‘1’=’1 وارد کند، کوئری نهایی بهشکل زیر خواهد شد:

SELECT * FROM Users WHERE username = ” OR ‘1’=’1′ AND password = ”;

نتیجه این کوئری، دسترسی بدون احراز هویت به کل دادهها خواهد بود، چون شرط ‘1’=’1′ همیشه صحیح است.

آنچه SQL Injection را خطرناک میکند این است که مهاجم میتواند:

- اطلاعات پایگاه داده را بخواند یا استخراج کند

- دادهها را تغییر داده یا حذف کند

- جداول جدید ایجاد کرده یا ساختار داده را بههم بریزد

- حتی در موارد پیشرفتهتر، به فایلهای سیستم یا توابع سطح پایین دسترسی پیدا کند

این حملات اغلب در سکوت انجام میشوند و در صورتی شناسایی میشوند که یا سیستم از کار بیفتد یا دادهای فاش شود. دلیل اصلی آسیبپذیری هم عدم استفاده از کوئریهای پارامتریزهشده و اعتماد به ورودیهای کاربر بدون فیلتر مناسب است.

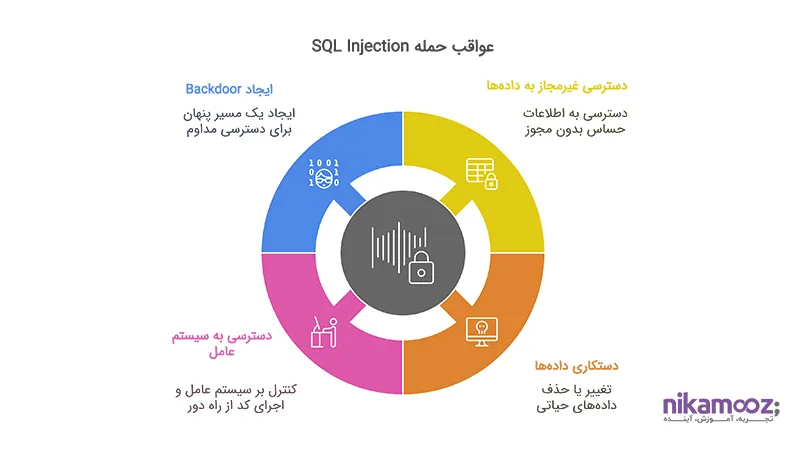

عواقب حمله SQL Injection

SQL Injection فراتر از یک حفره امنیتی ساده است؛ این نوع حمله میتواند بهطور مستقیم ساختار، محرمانگی و تداوم دادههای یک سازمان را تحتتأثیر قرار دهد. بسته به عمق دسترسیای که مهاجم از طریق این آسیبپذیری بهدست میآورد، پیامدهای آن میتواند از نشت اطلاعات ساده تا کنترل کامل بر سیستم ادامه پیدا کند. در ادامه، مهمترین عواقب SQL Injection را بررسی میکنیم:

1- دسترسی غیرمجاز به دادههای حساس

یکی از رایجترین پیامدهای این نوع حمله، دستیابی به دادههاییست که بهطور معمول باید فقط برای کاربران خاص قابل مشاهده باشند. مهاجم میتواند به رکوردهایی شامل اطلاعات کاربران، رمزهای عبور، دادههای مالی، اطلاعات تجاری و سایر منابع حیاتی دسترسی پیدا کند — حتی بدون نیاز به ورود به سیستم.

2- دستکاری یا حذف دادهها

SQL Injection تنها به مشاهده اطلاعات محدود نمیشود. در بسیاری از موارد، مهاجم قادر است دادهها را تغییر دهد، بهروزرسانی کند، یا بهطور کامل حذف کند. این کار میتواند باعث اختلال در فرآیندهای کلیدی شده و یا حتی موجب از دست رفتن دائمی اطلاعاتی شود که بازیابی آنها دشوار یا غیرممکن است.

3- دسترسی به سیستم عامل یا اجرای Remote Code

در حملات پیشرفتهتر، مهاجم میتواند از SQL Injection بهعنوان نقطه ورود به لایههای پایینتر سیستم استفاده کند. این دسترسی میتواند شامل اجرای دستورات سیستمی، نصب بدافزار، یا کنترل کامل سرور از راه دور باشد. چنین حملهای عملاً به معنی باز بودن درِ زیرساخت حیاتی برای نفوذ و تخریب است.

4- ایجاد Backdoor و دسترسی بلندمدت به سیستم

یکی از خطرناکترین سناریوها، زمانیست که مهاجم پس از نفوذ اولیه، یک در پشتی (Backdoor) در سیستم ایجاد میکند. این مسیر پنهان به او اجازه میدهد در بازههای زمانی مختلف و بدون شناسایی، به سیستم بازگردد. چنین دسترسیهایی میتواند ماهها ادامه داشته باشد، بدون آنکه علائمی از نفوذ آشکار شود.

آسیبپذیری SQL Injection صرفاً یک ضعف کدنویسی نیست؛

در واقع، اگر در زمان مناسب شناسایی و مهار نشود، میتواند کل سیستم را به مخاطره بیندازد — سیستمی که شاید سالها برای طراحی و نگهداریاش وقت صرف شده است.

در ادامه، با روشهای پیشگیری از این نوع حمله آشنا میشویم؛ راهکارهایی که میتوانند یک سامانه را در برابر چنین تهدیداتی مقاوم و ایمن کنند.

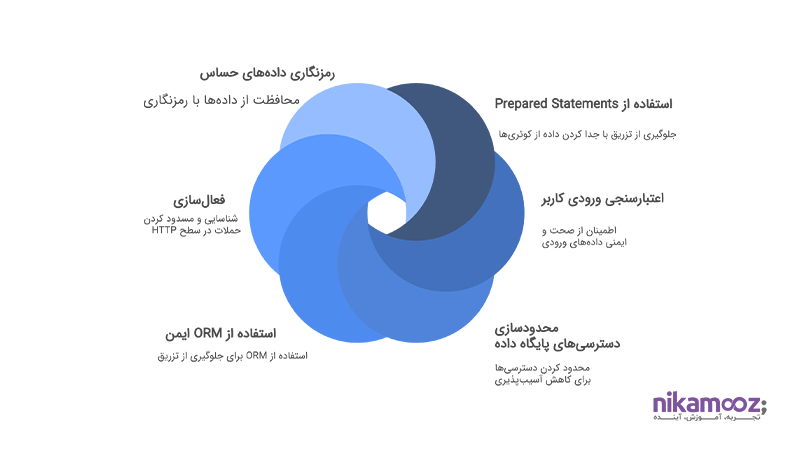

روشهای جلوگیری از SQL Injection

SQL Injection یکی از آن دسته تهدیداتیست که اگرچه خطرناک است، اما با رعایت چند اصل اساسی در طراحی و پیادهسازی سیستم، میتوان بهطور کامل جلوی آن را گرفت. مهمترین و موثرترین روشهای مقابله با این آسیبپذیری:

- استفاده از Prepared Statements و Parameterized Queries: بهجای ترکیب رشتههای SQL با ورودی کاربران، باید از کوئریهای پارامتریزهشده استفاده کرد. این روش اجازه نمیدهد مقادیر ورودی، به بخشی از دستور SQL تبدیل شوند. در این تکنیک، ساختار کوئری از داده جدا میشود و پایگاه داده آن را بهعنوان داده خام و نه دستور اجرایی تفسیر میکند. تقریباً تمام زبانها و فریمورکهای مدرن از این قابلیت پشتیبانی میکنند.

- اعتبارسنجی و ضدعفونی ورودی کاربر: هیچگونه دادهای نباید به سیستم وارد شود مگر آنکه صحت آن بررسی شده باشد. اعتبارسنجی (Validation) یعنی بررسی نوع داده، طول، فرمت و محدودیتهای منطقی. در کنار آن، ضدعفونی کردن (Sanitization) ورودی، شامل حذف کاراکترهای خطرناک و جلوگیری از تزریق غیرمجاز است. این فرآیند باید در تمام نقاط ورود داده انجام شود؛ از فرمها گرفته تا APIها.

- محدودسازی دسترسیهای پایگاه داده: اصول امنیت مبتنی بر کمترین سطح دسترسی (Least Privilege) باید رعایت شود. هر حساب کاربری که به پایگاه داده متصل است باید فقط به آنچه نیاز دارد دسترسی داشته باشد. بهعنوان مثال، یک کاربر فقط برای خواندن داده نباید مجوز حذف یا تغییر داشته باشد. این کار حتی در صورت موفقیتآمیز بودن حمله، دامنه آسیب را بهشدت کاهش میدهد.

- استفاده از ORMهای ایمن: ORMها بهعنوان واسطه بین کد برنامه و پایگاه داده عمل میکنند و اگر بهدرستی استفاده شوند، از بسیاری از حملات SQL Injection جلوگیری میکنند. با این حال، برخی ویژگیهای ORM مانند اجرای کوئریهای خام یا ایجاد دینامیک کوئریها میتواند دوباره سیستم را آسیبپذیر کند. استفاده صحیح از قابلیتهای ORM، مستندسازی و تست امنیتی در این لایه اهمیت بالایی دارد.

- فعالسازی مکانیزمهای امنیتی در فایروال برنامه (WAF): فایروالهای سطح اپلیکیشن یا WAF میتوانند بسیاری از حملات SQL Injection را در سطح درخواست HTTP شناسایی و مسدود کنند. این ابزارها با استفاده از الگوهای رفتاری و پایگاه داده تهدیدات، درخواستهای مشکوک را تشخیص داده و از رسیدن آنها به منطق اصلی برنامه جلوگیری میکنند. هرچند این یک راهکار مکمل است و جایگزین اصلاح کد نمیشود، اما در لایه دفاعی بسیار موثر است.

- رمزنگاری دادههای حساس در پایگاه داده: حتی در صورت نفوذ مهاجم به پایگاه داده، اگر اطلاعات حساس (مانند رمز عبور، اطلاعات مالی یا کلیدهای API) بهدرستی رمزنگاری شده باشند، امکان استفاده از آنها به صفر نزدیک میشود. رمزنگاری باید با الگوریتمهای استاندارد و همراه با مدیریت امن کلیدها انجام شود. علاوه بر آن، هش کردن یکطرفه برای رمز عبور و اطلاعات قابل بازیابی توصیه میشود.

ترکیب این روشها نهتنها از SQL Injection جلوگیری میکند، بلکه بهطور کلی امنیت لایه داده و منطق تجاری را تقویت میکند. در بخش بعدی، با ابزارها و فریمورکهایی آشنا میشویم که برای تست و کشف این آسیبپذیری طراحی شدهاند.

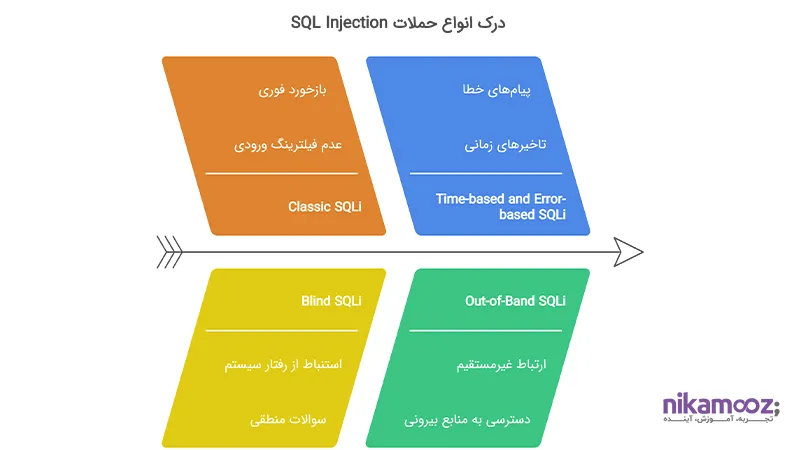

انواع حملات SQL Injection

SQL Injection تنها یک روش ثابت و تکراری برای نفوذ به پایگاه داده نیست؛ بلکه در قالبهای مختلف و با تکنیکهای متنوع اجرا میشود که هرکدام درجهای متفاوت از پیچیدگی و خطر دارند.

1-حمله Classic SQLi (یا In-band SQLi)

در این نوع حمله، تزریق کد SQL مستقیماً از طریق کانال اصلی ارتباط (مثل مرورگر) انجام میشود و پاسخ آن نیز در همان لحظه و از طریق همان کانال دریافت میگردد. مهاجم بلافاصله میتواند نتیجه دستورات مخرب را مشاهده کرده و مراحل بعدی را برنامهریزی کند.

مثال: وارد کردن ‘ OR 1=1 — در فرم ورود، و دریافت لیست تمام کاربران.

Classic SQLi معمولاً در سیستمهایی رخ میدهد که هیچ نوع فیلترینگ یا کنترل روی دادههای ورودی اعمال نشده و نتایج کوئریها بهصورت واضح به کاربر بازگردانده میشود.

2- حمله Blind SQL Injection

در Blind SQLi، پاسخ سیستم به حمله، مستقیم نیست. این یعنی مهاجم نتیجه دقیق کوئری را نمیبیند اما از رفتار سیستم استنباط میکند که آیا تزریق موفق بوده یا نه.

در این روش، مهاجم با طرح سوالات منطقی (مانند: آیا کاربر با ID=5 وجود دارد؟) و بررسی پاسخ (مثلاً تغییر پیام خطا یا ریدایرکت شدن صفحه) به اطلاعات مورد نظر میرسد.

3- حمله Time-based و Error-based SQL Injection

در حملات Time-based Blind SQLi، پاسخ سیستم بر اساس زمان اجرا سنجیده میشود. مهاجم دستوری مانند IF(condition, SLEEP(5), 0) تزریق میکند. اگر اجرای کوئری بیش از ۵ ثانیه طول کشید، یعنی شرط درست بوده است. این تکنیک در مواقعی که سیستم هیچ پیامی نمایش نمیدهد کاربرد دارد.

در مقابل، Error-based SQLi زمانی رخ میدهد که سیستم پیغام خطای SQL را مستقیماً بازمیگرداند. این خطاها میتوانند حاوی اطلاعات مهمی درباره ساختار پایگاه داده، نام جدولها، نوع دادهها و غیره باشند.

4- حمله Out-of-Band SQL Injection

در این حمله، ارتباط تزریق و دریافت پاسخ در یک کانال انجام نمیشود. مهاجم کوئری را از طریق یک مسیر (مثلاً فرم ورودی) ارسال میکند، اما پاسخ از طریق مسیری دیگر مانند DNS یا ایمیل به او بازمیگردد.

Out-of-Band SQLi معمولاً زمانی استفاده میشود که پاسخ مستقیم یا پیام خطا از سیستم دریافت نمیشود، اما سرور امکان برقراری ارتباط با منابع بیرونی را دارد. این نوع حمله پیچیدهتر و اغلب در تستهای امنیتی پیشرفته مورد استفاده قرار میگیرد.

آسیبپذیری SQL Injection از کجا نشأت میگیرد؟

برای درک بهتر نحوه مقابله با SQL Injection، ابتدا باید فهمید این آسیبپذیری چگونه و در کدام لایههای توسعه نرمافزار ایجاد میشود. برخلاف تصور عمومی، بسیاری از این نقاط ضعف، نهتنها بهخاطر بیتجربگی برنامهنویس، بلکه بهدلیل تصمیمهای معماری اشتباه یا سهلانگاری در مراحل پیادهسازی و نگهداری رخ میدهند.

کدهای آسیبپذیر و اشتباهات رایج برنامهنویسی

در بسیاری از پروژهها، کوئریهای SQL بهصورت مستقیم و در قالب رشتههای متنی در کد نوشته میشوند. این روش باعث میشود که ورودیهای کاربر بدون هیچ نوع کنترل خاصی، وارد ساختار SQL شوند. ترکیب اشتباهاتی مانند ترکیب نامناسب رشتهها (String Concatenation)، استفاده از ورودیهای خام، و عدم بررسی صحت دادهها، فضای لازم برای تزریق SQL را فراهم میکند.

اغلب این اشتباهات زمانی رخ میدهد که توسعهدهنده برای سرعت بخشیدن به توسعه، از اصول امنیتی صرفنظر میکند یا بهصورت ناآگاهانه، کدی تولید میکند که مسیر حمله را باز میگذارد.

عدم استفاده از فیلتر ورودی و Prepared Statements

یکی از اصلیترین دلایل وقوع SQL Injection، نادیده گرفتن اعتبارسنجی ورودیهاست. در بسیاری از سیستمها، ورودی کاربران بدون هیچگونه ضدعفونی (Sanitization) یا محدودیت خاصی، مستقیماً به کوئریها تزریق میشود. در صورتی که استفاده از Prepared Statementها و Parameter Binding میتواند اجرای دستورات ناخواسته را بهطور کامل مسدود کند.

فیلترکردن ورودیها نه فقط در فرمها، بلکه در APIها، URLها، و درخواستهای POST یا GET اهمیت دارد — جایی که مهاجم دقیقاً منتظر یک فرصت کوچک برای نفوذ است.

ضعف در ORMها و کتابخانههای واسط

برخی تصور میکنند استفاده از ORMها (Object Relational Mappers) بهتنهایی میتواند از SQL Injection جلوگیری کند. در حالی که اگر ORM بهدرستی پیکربندی نشده باشد یا از روشهایی مانند Raw SQL Execution یا Dynamic Query Generation استفاده شود، همان خطرات سنتی دوباره ایجاد میشوند.

کتابخانههایی که واسط بین برنامه و پایگاه دادهاند (مانند PDO در PHP یا Dapper در .NET) در صورت استفاده ناصحیح، میتوانند نقطه آغاز آسیبپذیری باشند. در بسیاری از مواقع، مشکل نه در ابزار، بلکه در نحوه استفاده از آنهاست.

ریشه بسیاری از حملات SQL Injection را میتوان در بیتوجهی به اصول امنیت توسعه نرمافزار پیدا کرد — جایی که امنیت بهجای اینکه در طراحی گنجانده شود، بهعنوان یک مرحله جانبی در نظر گرفته میشود.

ابزارها و فریمورکهای شناسایی SQL Injection

برای مقابله مؤثر با SQL Injection، تنها آگاهی از نحوه عملکرد این حمله کافی نیست؛ استفاده از ابزارهای تخصصی برای شناسایی و ارزیابی آسیبپذیریها، بخش مهمی از فرآیند امنسازی نرمافزار محسوب میشود. این ابزارها میتوانند در مراحل مختلف توسعه، تست و استقرار، وجود نقاط ضعف را شناسایی کرده و از نفوذهای احتمالی جلوگیری کنند.

برخی از شناختهشدهترین و کاربردیترین ابزارها و فریمورکها برای شناسایی SQL Injection عبارتند از:

- SQLmap

یکی از قدرتمندترین ابزارهای متنباز برای تست نفوذ و شناسایی خودکار آسیبپذیریهای تزریق این ابزار قابلیت اکسپلویت انواع حملات SQLi مانند Blind, Error-based, Time-based و حتی Out-of-Band را دارد. SQLmap از طریق خط فرمان اجرا میشود و امکانات گستردهای برای شخصیسازی و شبیهسازی حملات واقعی فراهم میکند. - Burp Suite

ابزاری حرفهای برای تحلیل ترافیک وب و تست امنیتی که در بین کارشناسان تست نفوذ بسیار محبوب است. Burp Suite به کاربران اجازه میدهد درخواستهای HTTP را رهگیری و دستکاری کنند، و از طریق ماژولهای مختلف، تزریق SQL را شبیهسازی و بررسی کنند. نسخه حرفهای آن امکان اسکن خودکار آسیبپذیریهای رایج را نیز فراهم میکند. - ZAP (OWASP Zed Attack Proxy)

ZAP یکی از ابزارهای رسمی پروژه OWASP است و برای اسکن و تست امنیتی اپلیکیشنهای تحت وب طراحی شده. این ابزار با رابط کاربری گرافیکی و امکان مانیتورینگ ترافیک، قابلیت شناسایی حملات SQL Injection، XSS و سایر آسیبپذیریها را دارد. - فریمورکهای DevSecOps برای بررسی خودکار کد

در بسیاری از تیمهای توسعه، بررسی خودکار کد از طریق ابزارهایی مانند SonarQube, Checkmarx یا Snyk انجام میشود. این ابزارها با تحلیل ایستا (Static Analysis) یا پویا (DAST) میتوانند بخشهایی از کد را که مستعد حمله هستند، پیش از استقرار نهایی شناسایی کنند. این فرآیند بهعنوان بخشی از چرخه CI/CD در DevSecOps گنجانده میشود.

سخن پایانی

در این مقاله بررسی شد که SQL Injection چیست، چگونه عمل میکند، چه انواعی دارد، و چه آسیبهایی میتواند به ساختار اطلاعاتی وارد کند؛ دیدیم که این تهدید، علیرغم قدمت آن، هنوز هم یکی از مهمترین نقاط ضعف امنیتی در سامانههای نرمافزاری است؛ نه به دلیل قدرت بیش از حد مهاجمان، بلکه بهخاطر سهلانگاری در طراحی امن و بیتوجهی به اصول توسعه پایدار.

از کدهای آسیبپذیر تا تنظیمات نادرست پایگاه داده، از ORMهای خام تا ورودیهای فیلترنشده — تمام اینها بستری برای حملاتی فراهم میکنند که گاه با چند کاراکتر ساده آغاز میشوند اما میتوانند تمام اعتماد به زیرساخت را متزلزل کنند؛ با این حال، راهکارها نیز به همان اندازه واضحاند: کوئریهای پارامتریزهشده، اعتبارسنجی ورودی، محدودیت سطح دسترسی، و ابزارهای تست امنیتی. پیادهسازی این اصول نهتنها هزینهای کمتر از بازسازی بعد از حمله دارد، بلکه پایهگذار ساختاری مقاوم، قابل اعتماد و بلندمدت برای سیستم خواهد بود.

در نهایت، امنیت نباید یک مرحله اختیاری یا صرفاً تزئینی در چرخه توسعه باشد؛ بلکه باید در تار و پود معماری نرمافزار تنیده شود؛ در صورتی که به دنبال راهکارهای حرفهای و قابلاعتماد برای کسبوکار خود هستید، همکاری با نیک آموز میتواند نقطه شروع تحول باشد.

سوالات متداول

1. چه خطراتی ممکن است در صورت نادیده گرفتن SQL Injection ایجاد شود؟

نادیده گرفتن آسیبپذیری SQL Injection میتواند منجر به نشت اطلاعات حیاتی، اختلال در فرآیندهای کلیدی، و حتی از دست رفتن کنترل بر زیرساختهای دادهای شود. این نوع حمله نهتنها امنیت داده را تهدید میکند، بلکه میتواند اعتماد مشتریان، روند عملیات، و پایداری سیستمها را نیز با چالش مواجه کند — چالشی که هزینه اصلاح آن، چندین برابر پیشگیری خواهد بود.

2. چگونه میتوان فهمید که یک وبسایت در برابر SQL Injection آسیبپذیر است؟

از طریق ابزارهای تست نفوذ مانند SQLmap، Burp Suite یا ZAP میتوان وجود آسیبپذیری را بررسی کرد. همچنین بررسی کدهای سمت سرور و تست دستی با ورودیهای کنترلشده، میتواند به شناسایی نقاط ضعف کمک کند. استفاده از بررسی ایستا (Static Analysis) در مراحل توسعه نیز توصیه میشود.

3. آیا استفاده از ORM به تنهایی جلوی SQL Injection را میگیرد؟

خیر. اگرچه ORMها در جلوگیری از بسیاری از اشتباهات کمک میکنند، اما در صورت استفاده نادرست (مثلاً اجرای کوئریهای خام)، همچنان امکان تزریق SQL وجود دارد. ORM باید همراه با کوئریهای پارامتریزهشده و اعتبارسنجی ورودیها استفاده شود.

4. آیا فقط زبانهای قدیمی مانند PHP یا ASP در برابر SQL Injection آسیبپذیرند؟

خیر. هر زبان یا فریمورکی که امکان اجرای مستقیم کوئریهای SQL را از طریق ورودی کاربر فراهم کند، در معرض این آسیبپذیری قرار دارد. حتی در فریمورکهای مدرن مانند .NET، Node.js یا Django، در صورت استفاده نادرست از قابلیتها، امکان بروز حمله وجود دارد.